Senjata Telkomtelstra tangkal serangan VPNFilter

06:44:10 | 02 Jun 2018

Chief Product and Synergy Officer Telkomtelstra Agus F Abdillah.(dok)

JAKARTA (IndoTelko) - Potensi serangan malicious software (malware) bernama VPNFilter yang dapat merusak dengan menyusup ke sistem perangkat router mulai dikhawatirkan banyak pihak, termasuk pemerintah.(Baca: VPNFilter)

Peringatan dini telah disampaikan oleh Badan Siber dan Sandi Negara (BSSN) pada Senin (28/5) sore, mengenai kemampuan malware itu melakukan pengumpulan, pencurian informasi dan memonitor arus informasi jaringan melalui router yang terinfeksi.

Menanggapi hal itu, Telkomtelstra sebagai pemain Managed Network Services mengaku sudah memiliki senjata untuk menangkal serangan tersebut.

Chief Product and Synergy Officer Telkomtelstra Agus F Abdillah mengungkapkan bagi pelanggan TelkomTelstra, pihaknya bisa mendeteksi apabila ada anomali trafik, penggunaan CPU dari router dan akan men-triger alarm yang membantu pelanggan untuk segera menginvestigasi perangkat routernya.

"Jika terinfeksi pelanggan bisa langsung melakukan patching. Sampai sejauh ini belum ada kejadian untuk device yang di-managed oleh Telkomtelstra. Kita me-managed lebih dari 80% perangkat Cisco," ungkapnya kepada IndoTelko, kemarin.

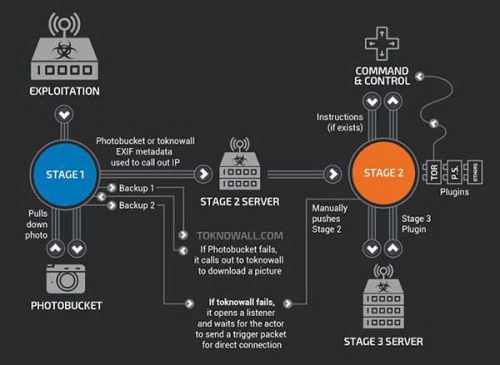

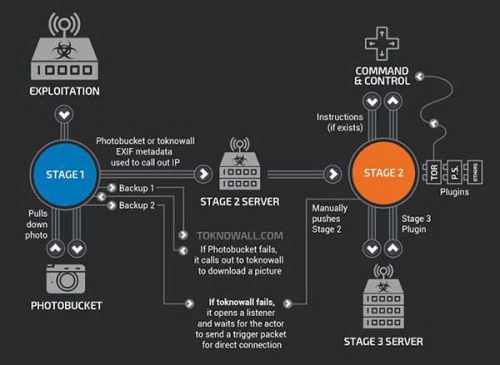

Dijelaskannya, dari sisi layanan TelkomTelstra Managed Security Service (MNS), malware VPNFilter bisa ditanggulangi oleh NG Firewall dimana NG Firewall akan memblok malware VPN filter. Cara kerja malware VPNFilter. (Gambar dari Cisco Talos Intelligence Group)

Penjelasan teknisnya adalah sebagai berikut:

Cara kerja malware VPNFilter. (Gambar dari Cisco Talos Intelligence Group)

Penjelasan teknisnya adalah sebagai berikut:

Malware VPNfilter, termasuk dalam kategori IOT Botnet, bekerja dalam 3 stage :

stage 1 : malware masuk dan ter-install di dalam router secara persistent, dan tidak akan hilang walaupun router sudah di reboot

stage 2 : attacker akan execute remote command dan berusaha mencuri data, stage ini juga memiliki command self-destruct untuk membuat router mati (bricked)

stage 3 : masuknya berbagai variasi plugin pada malware tersebut yang bisa melakukan berbagai fungsi : monitor trafik, monitor komunikasi, monitor SCADA, dan berkomunikasi lewat protokol TOR (The Onion Network) Jika melakukan reboot router maka malware akan kembali ke stage 1, sedangkan jika melakukan factory reset, malware akan hilang, tetapi bisa kembali lagi, sementara jika melakukan factory reset + patching, malware akan hilang total dan jika attacker melakukan command self-destruct, flash memory akan dihilangkan. Beberapa router bisa recover sendiri, beberapa router bisa mati total, karena mengembalikan flash memory harus menyolder pin khusus di chipsetnya. NG Firewall melakukan blocking terhadap malware VPNFilter ini dengan cara

1. Implementasi IDS (Intrusion Detection System) / IPS (Intrusion Prevention System) / Anti-virus Signature blocking,

2. Pattern behavior dan code malware VPNfilter tidaklah baru, melainkan modifikasi, dan pattern code ini sudah banyak tersimpan di signature IDS/IPS/Anti-virus banyak vendor security.

3. Menghalangi remote execution

4. Implementasi Content Filtering. Pada stage 2, VPNfilter akan melakukan koneksi ke photobucket dan toknowall, untuk memanggil photo yang berisi EXIF metadata yang digunakan sebagai konektor IP, Content filtering akan memblokir koneksi ke photobucket dan toknowall

5. Implementasi Advanced Thread Protection (APT). Jika koneksi ke photobucket dan toknowall gagal, VPNFilter akan membuka port listener, dan menunggu executor (hacker) mengirimkan file secara manual ke router, NGFW APT akan memblokir metode ini. "Tantangannya adalah banyak router yang berhadapan langsung dengan internet, dan NG Firewall berada dibalik router tersebut. Sehingga untuk router seperti ini, harus dilakukan patch secepatnya," katanya. Berdasarkan report dari Cisco, Symantec, dan FBI, tipe router yang rawan terkena malware VPNfilter adalah:

Linksys E1200

Linksys E2500

LinkSys WRVS4400N

Mikrotik RouterOS Versions for Cloud Core Routers: 1016, 1036, 1072

Netgear DGN2200

Netgear R6400

Netgear R7000

Netgear R8000

Netgear WNR1000

Netgear WNR2000

QNAP TS251

QNAP TS439 Pro

Other QNAP NAS devices running QTS software

TP-Link R600VPN

Sebelumnya, Lembaga Riset Keamanan Cisco, Talos melakukan penelitian threat intelligence dan menemukan "VPNFilter" sebagai ancaman yang disponsori negara (state-sponsored or state-affiliated actor's). Sesuai laporan Talos, terdapat sekitar 500.000 router di 54 negara dilaporkan terdampak oleh malware ini, termasuk Indonesia.(ad)

Baca juga :

•

•

•

Dijelaskannya, dari sisi layanan TelkomTelstra Managed Security Service (MNS), malware VPNFilter bisa ditanggulangi oleh NG Firewall dimana NG Firewall akan memblok malware VPN filter.

Cara kerja malware VPNFilter. (Gambar dari Cisco Talos Intelligence Group)

Penjelasan teknisnya adalah sebagai berikut:

Cara kerja malware VPNFilter. (Gambar dari Cisco Talos Intelligence Group)

Penjelasan teknisnya adalah sebagai berikut:Malware VPNfilter, termasuk dalam kategori IOT Botnet, bekerja dalam 3 stage :

stage 1 : malware masuk dan ter-install di dalam router secara persistent, dan tidak akan hilang walaupun router sudah di reboot

stage 2 : attacker akan execute remote command dan berusaha mencuri data, stage ini juga memiliki command self-destruct untuk membuat router mati (bricked)

stage 3 : masuknya berbagai variasi plugin pada malware tersebut yang bisa melakukan berbagai fungsi : monitor trafik, monitor komunikasi, monitor SCADA, dan berkomunikasi lewat protokol TOR (The Onion Network) Jika melakukan reboot router maka malware akan kembali ke stage 1, sedangkan jika melakukan factory reset, malware akan hilang, tetapi bisa kembali lagi, sementara jika melakukan factory reset + patching, malware akan hilang total dan jika attacker melakukan command self-destruct, flash memory akan dihilangkan. Beberapa router bisa recover sendiri, beberapa router bisa mati total, karena mengembalikan flash memory harus menyolder pin khusus di chipsetnya. NG Firewall melakukan blocking terhadap malware VPNFilter ini dengan cara

1. Implementasi IDS (Intrusion Detection System) / IPS (Intrusion Prevention System) / Anti-virus Signature blocking,

2. Pattern behavior dan code malware VPNfilter tidaklah baru, melainkan modifikasi, dan pattern code ini sudah banyak tersimpan di signature IDS/IPS/Anti-virus banyak vendor security.

3. Menghalangi remote execution

4. Implementasi Content Filtering. Pada stage 2, VPNfilter akan melakukan koneksi ke photobucket dan toknowall, untuk memanggil photo yang berisi EXIF metadata yang digunakan sebagai konektor IP, Content filtering akan memblokir koneksi ke photobucket dan toknowall

5. Implementasi Advanced Thread Protection (APT). Jika koneksi ke photobucket dan toknowall gagal, VPNFilter akan membuka port listener, dan menunggu executor (hacker) mengirimkan file secara manual ke router, NGFW APT akan memblokir metode ini. "Tantangannya adalah banyak router yang berhadapan langsung dengan internet, dan NG Firewall berada dibalik router tersebut. Sehingga untuk router seperti ini, harus dilakukan patch secepatnya," katanya. Berdasarkan report dari Cisco, Symantec, dan FBI, tipe router yang rawan terkena malware VPNfilter adalah:

Linksys E1200

Linksys E2500

LinkSys WRVS4400N

Mikrotik RouterOS Versions for Cloud Core Routers: 1016, 1036, 1072

Netgear DGN2200

Netgear R6400

Netgear R7000

Netgear R8000

Netgear WNR1000

Netgear WNR2000

QNAP TS251

QNAP TS439 Pro

Other QNAP NAS devices running QTS software

TP-Link R600VPN

Artikel Terkait

-

Financial Analysis - 11:41:30 | 12 Feb 2023Selama tahun 2022 Digiserve mencatat pertumbuhan dari aspek bisnis, pelayanan dan operasional

Financial Analysis - 11:41:30 | 12 Feb 2023Selama tahun 2022 Digiserve mencatat pertumbuhan dari aspek bisnis, pelayanan dan operasional -

Industry - 09:38:05 | 19 Sep 2022Digiserve berhasil mencatat prestasi yang membanggakan dengan sukses meraih dua penghargaan prestisius dalam ajang TOP GRC

Industry - 09:38:05 | 19 Sep 2022Digiserve berhasil mencatat prestasi yang membanggakan dengan sukses meraih dua penghargaan prestisius dalam ajang TOP GRC -

Digital Business - 04:02:57 | 09 Sep 2022Digiserve menghadirkan inovasi terbarunya dengan menyediakan layanan Digiserve Service Management Platform

Digital Business - 04:02:57 | 09 Sep 2022Digiserve menghadirkan inovasi terbarunya dengan menyediakan layanan Digiserve Service Management Platform

More Stories